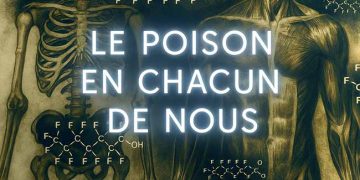

Certains gadgets, accessibles au grand public, possèdent des fonctionnalités qui pourraient être utilisées à des fins malveillantes, malgré leur aspect inoffensif. Ces dispositifs, bien qu’initialement conçus pour des professionnels ou des passionnés de technologie, sont parfois employés de manière détournée, soulevant des questions sur leur réglementation. Cet article présente quatre gadgets dont les caractéristiques les rendent particulièrement préoccupants, mais qui restent pourtant disponibles à l’achat.

1. Le câble USB espion

Ce câble USB ressemble à n’importe quel autre, mais il cache un véritable arsenal technologique. À l’intérieur, il intègre un serveur web, un routeur Wi-Fi et permet l’injection de scripts à distance dans l’ordinateur sur lequel il est connecté. Il suffit de brancher le câble, et l’attaquant peut accéder à distance à l’appareil via un réseau Wi-Fi nommé « OMG ».

Une fois connecté, le pirate peut exécuter des commandes, surveiller l’activité du clavier, récupérer les mots de passe, et même prendre des photos avec la webcam de l’utilisateur. Il est également possible d’utiliser ce câble comme un enregistreur de frappes (keylogger), capturant tout ce qui est tapé sur le clavier de la victime.

Contre-mesures

Se protéger de ce type d’attaque n’est pas aisé. La meilleure solution reste la vigilance : éviter d’utiliser des câbles trouvés par hasard ou offerts par des inconnus. Des dispositifs de protection physique existent, mais ils ne sont pas très pratiques à utiliser au quotidien.

2. Le Flipper Zero

Ce gadget multifonction se présente comme un véritable couteau suisse des ondes sans fil. Il permet de lire et d’enregistrer des données provenant de diverses sources : badges NFC, puces RFID, télécommandes pour portails ou télévisions, et même les fréquences utilisées par les Tesla pour l’ouverture des ports de chargement.

Le Flipper Zero permet non seulement de lire ces signaux, mais aussi de les reproduire. Il devient alors possible d’utiliser ce dispositif pour déverrouiller des portes ou manipuler d’autres systèmes sans fil, tout simplement en copiant le signal correspondant.

Utilisation sécuritaire

Bien que cet appareil soit souvent utilisé à des fins expérimentales, il met en lumière certaines vulnérabilités des systèmes de transmission sans fil. Les informations stockées dans les puces RFID ou NFC sont souvent accessibles à quiconque possède un lecteur compatible, soulignant l’importance de la sécurité dans les protocoles de transmission.

3. La montre de désauthentification Wi-Fi

Cette montre ressemble à un gadget tout droit sorti d’un film de James Bond. Elle possède des fonctions sophistiquées, telles que l’analyse du spectre des réseaux Wi-Fi à proximité, permettant d’identifier les réseaux les plus puissants ou cachés. Toutefois, l’une de ses fonctionnalités les plus inquiétantes est sa capacité à déconnecter les utilisateurs de n’importe quel réseau Wi-Fi, même sans en connaître le mot de passe.

De plus, la montre peut créer un faux point d’accès imitant un réseau existant, forçant les utilisateurs à se reconnecter sur ce faux réseau. Cela permet au pirate de surveiller et intercepter toutes les données qui y transitent.

Comment s’en protéger

Les dernières versions du protocole Wi-Fi, notamment le Wi-Fi 6, ont corrigé cette vulnérabilité. Il est donc recommandé de mettre à jour ses équipements pour utiliser des protocoles plus sécurisés et éviter de se connecter à des réseaux inconnus ou suspects.

4. Le Hack RF

Le Hack RF est une antenne capable d’écouter et d’émettre sur une vaste gamme de fréquences, de 0 à 6 GHz. Ce gadget permet, par exemple, d’écouter les communications des forces de police ou de suivre en temps réel les informations des avions et des bateaux dans la région. Il est également possible de capter et retransmettre des signaux radio, ou même de créer son propre réseau 4G.

Bien que les protocoles modernes comme le Bluetooth, la 5G ou la LTE soient protégés par des systèmes de chiffrement, certaines transmissions, comme celles des réseaux 2G ou des appareils plus anciens, restent vulnérables à ce type d’attaque.

Utilisation responsable

Le Hack RF n’est pas conçu pour des activités illégales, mais plutôt pour l’expérimentation et l’apprentissage des différents protocoles de transmission sans fil. Il s’agit avant tout d’un outil pour les amateurs de radiofréquences et les chercheurs, afin de mieux comprendre et améliorer ces technologies.

Ces gadgets, bien que fascinants par leurs capacités techniques, soulignent les dangers potentiels des objets connectés et des outils de cybersécurité détournés de leur usage initial. La meilleure défense contre ces dispositifs reste la prudence et la sensibilisation aux risques technologiques.

Source : cocadmin

![[Vidéo] 45 moments où Dame Nature s’est déchainée, capturés par caméra](https://cdn-0.buzzpanda.fr/wp-content/uploads/2024/10/45-fois-o-650-360x180.jpg)